Bezpieczeństwo cyfrowych danych to niezwykle istotny temat, który dotyczy wszystkich, nie tylko dużych firm i jednostek sektora publicznego. Osoby o nieuczciwych zamiarach znają wiele sposobów na uzyskanie dostępu do komputera potencjalnej ofiary. Jak wykryć taką nieautoryzowaną aktywność? Odpowiedź znajdziesz poniżej.

Czemu służy nielegalne uzyskanie dostępu do komputera? Takie działanie najczęściej nasuwa skojarzenia z próbą wykradzenia wrażliwych danych lub przejęcia dostępu do kont (np. poczty e-mail). Warto jednak wiedzieć, że cyberprzestępcami często kierują także inne motywy. Mając swobodny dostęp do peceta lub laptopa ofiary, hakerzy mogą „podrzucić” na dysk urządzenia nielegalne pliki, np. pirackie programy lub treści cyfrowe. Wówczas wystarczy odpowiednio skonstruowany donos, by poszkodowany stanął w obliczu bardzo poważnych konsekwencji.

Jak hakerzy zyskują dostęp do komputera?

Istnieje wiele metod uzyskania dostępu do urządzenia. Takie ataki mogą być realizowane poprzez użycie złośliwego oprogramowania, ale praktyka pokazuje, że najczęściej to niczego nieświadome ofiary pomagają przestępcom w realizacji ich zamiarów. E-mail od banku z prośbą instalacji programu, dzięki któremu „pracownik działu bezpieczeństwa” będzie mógł przyjrzeć się podejrzanej aktywności na twoim koncie? To prawie na pewno atak phishingowy.

Inna sprawa, cyberprzestępcy często instalują szkodliwe oprogramowanie (lub zwykłe narzędzia zdalnego dostępu, które będą użyte w celu realizacji nielegalnych działań)… osobiście. Do takich sytuacji często dochodzi w akademikach i innych miejscach zamieszkania zbiorowego. Właśnie dlatego komputer musi być chroniony silnym hasłem lub zabezpieczeniami biometrycznymi.

Jak sprawdzić, czy ktoś ma dostęp do mojego komputera?

Jeżeli podejrzewasz, że ktoś mógł zyskać dostęp do twojego peceta lub laptopa, w pierwszej kolejności sprawdź, czy zapora firewall jest aktywna. Następnie przeskanuj urządzenie programem antywirusowym, w celu wykrycia malware (wcześniej upewnij się, że baza wirusów jest aktualna). Ważne: nie używaj opcji szybkiego skanowania. Wykonaj kompleksowy test, nawet jeżeli miałoby to zająć kilka godzin.

Wypada wspomnieć, że w wielu przypadkach uzyskania zdalnego dostępu do komputera, narzędzia antywirusowe pozostają bezradne. Wynika to z faktu, że wielu cyberprzestępców często korzysta z narzędzi zdalnego dostępu, które są normalnymi programami komputerowymi. Niektóre antywirusy ostrzegają, że taka aplikacja jest zainstalowana w zasobach komputera, ale nie jest to regułą. Warto więc samodzielnie przejrzeć listę zainstalowanych programów. Jeżeli haker nie zadbał o sprytne ukrycie zainstalowanego programu zdalnego dostępu, będziemy mogli go namierzyć i odinstalować.

Kolejny sposób polega na wywołaniu wiersza poleceń. W polu wyszukiwania na pasku Start wpisz komendę cmd i zatwierdź klawiszem Enter. Następnie wpisz polecenie netstat i ponownie zatwierdź. Na liście szukaj aktywnych obcych połączeń.

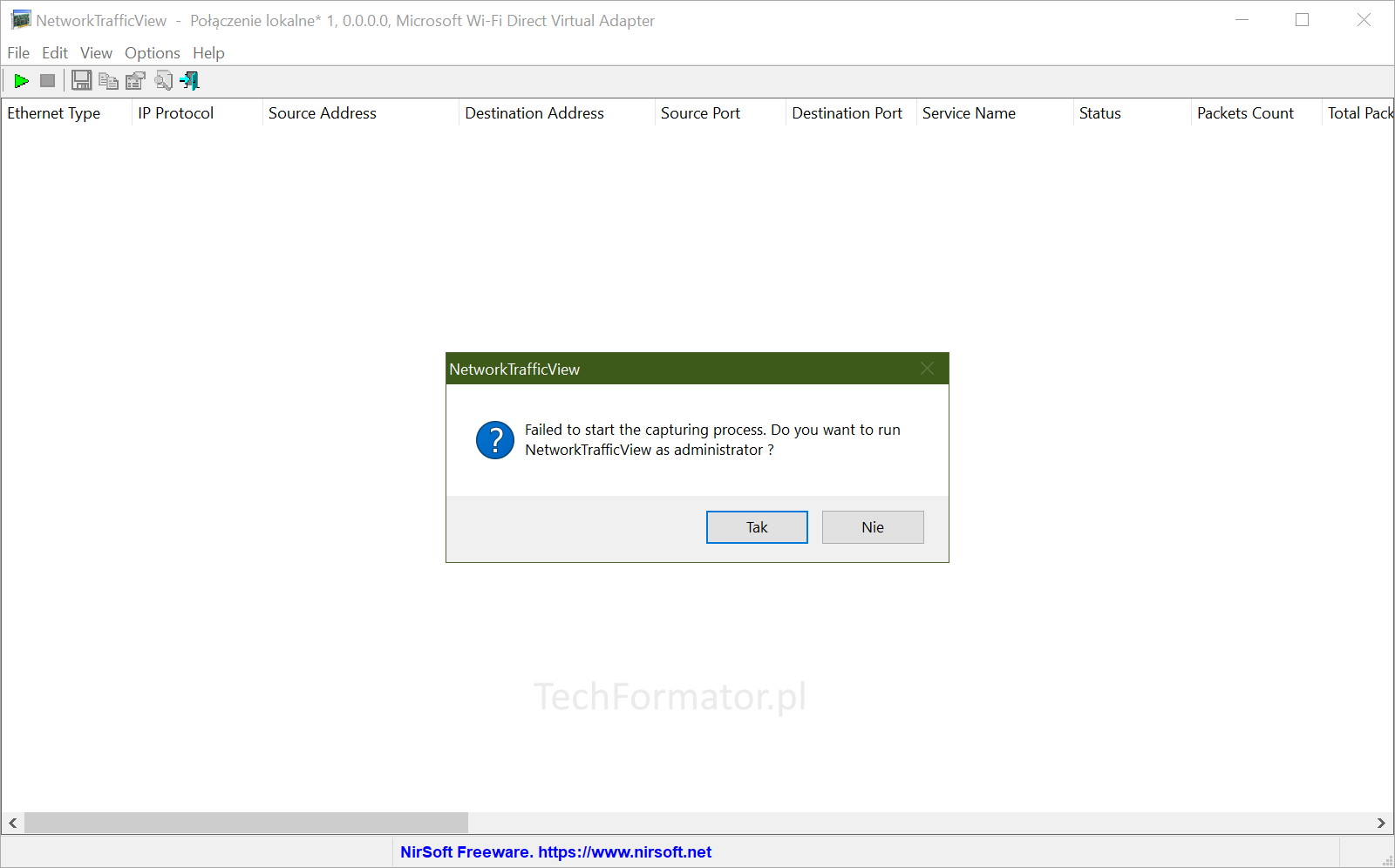

Do zdiagnozowania połączeń wychodzących możesz wykorzystać aplikacje z graficznym interfejsem użytkownika. Taką aplikacją jest na przykład NetworkTrafficView [pobierz aplikację]. Program jest w wersji portable, nie jest wymagane jego uprzednie zainstalowanie.

Po uruchomieniu aplikacji na głównym ekranie wybierz interfejs sieciowy. Program może wymagać uruchomienia w trybie administratora. Odpowiedni komunikat wymuszający tę czynność zostanie wyświetlony na ekranie. Po poprawnym zainicjowaniu aplikacji, wszystkie dane o ruchu z wybranego interfejsu sieciowego zostaną wyświetlone w oknie aplikacji.

UWAGA! W przypadku konieczności wyboru innego interfejsu sieciowego, wystarczy że z katalogu programu usuniesz plik NetworkTrafficView.cfg. Po ponownym uruchomieniu program, kolejny raz zobaczysz ekran startowy, z którego będzie można wybrać inny interfejs.

Jak sprawdzić działania podejmowane na komputerze?

Warto wiedzieć, że system Windows rejestruje wszystkie działania, które są podejmowane na danym urządzeniu. Przejrzenie listy aktywności daje użytkownikowi możliwość stwierdzenia, czy ktoś korzystał z komputera bez jego wiedzy.

Żeby to zrobić, w polu wyszukiwania Menu Start wpisz polecenie zarządzaj komputerem i przejdź do folderu Podgląd zdarzeń-Dzienniki systemu Windows. Następnie, przejrzyj dostępne logi.

UWAGA! Innym alternatywnym (szybszym) sposobem na uzyskanie dostępu do Podglądu zdarzeń jest następujące wywołanie: kombinacja klawiszy WIN+R => w polu Uruchom wpisz: eventvwr.msc.

Kolejny krok to otwarcie zakładki Zabezpieczenia. To tam zapisywane są godziny uruchomienia i wyłączenia komputera. Nie znajdziesz tam informacji, czy ktoś uzyskał zdalny dostęp do urządzenia, ale sprawdzisz, czy nieupoważniona osoba nie używała komputera.

Następnie otwórz zakładkę Aplikacja. W tej sekcji znajdują się informacje, jakie programy były uruchamiane w danym czasie i czy prowadzone było wyszukiwanie plików.

Jeżeli te metody nie dały odpowiedzi na twoje pytania, poproś o pomoc profesjonalny serwis komputerowy. Specjalista ustali ze stuprocentową pewnością, czy ktoś ma dostęp do twojego komputera.

Mam Ubuntu jak tu sprawdzić?

Możesz użyć polecenia netstat w konsoli, tylko z tego co widzę w najnowszych dystrybucjach Ubuntu nie ma go domyślnie zainstalowanego. Wpierw zainstaluj: sudo apt install net-tools

Listę przydatnych poleceń znajdziesz na: https://linuxconfig.org/bash-netstat-command-not-found-debian-ubuntu-linux

Oprócz tego zerknij do plików w lokalizacji /var/log/

Dodatkowo można przeskanować system na obecność wirusów i rootkitów. Wykorzystaj np. ClamAV, Lynis, Chkrootkit, Rkhunter.

Windows – najlepiej wyłączyć networking, używać wersji live (WinPE) lub uruchamiać linuxa w VM blokując reszte.

Linux – tu też warto działać w sanboxung, VM, i stosować wszelkie zabezpieczenia, encrypt, firewals, vpn itd.

Ja mając szybki internet używam firewale, routery, zwalniam do minimum transfer, a zabezpieczenia i aktualizacje

ArchLinux – 4 poziomy szyfrowania, ograniczenia uprawnień, bo po udanym ataku to system skompromitowany nic już nie pomże, logi będą fałszywe itd.

Dziękuję za cenne uwagi.

Warto też wiedzieć, że atakujący może umieścić backdoor w firmware, umożliwiając sobie w ten sposób kolejne tym razem szybkie przejęcie kontroli nad maszyną. W takim scenariuszu nawet reinstalacja systemu nic nie da.